Der Webserver muss sich in der Domäne befinden.

Ist der Webserver durch eine DMZ-Firewall getrennt, müssen folgende Ports zu den Domänencontrollern freigeschaltet werden:

- 88 TCP/UDP – Kerberos

- 389 TCP/UDP – LDAP

- 636 TCP – LDAP SSL

- 135 TCP – RPC Endpoint Mapper

- 53 TCP/UDP – DNS

- 123 UDP – NTP

- 445 TCP – SMB

- 3268 TCP – LDAP Global Catalog

- 3269 TCP – LDAP Global Catalog SSL

- 49152 -65535/TCP - RPC dynamic High Ports (LSA, SAM, Netlogon, FRS)

Sofern die standardmäßige dynamic high Port Range eingeschränkt werden soll, müssen auf allen Domänencontrollern folgende Registrywerte konfiguriert werden. Anschließend ist zwingend ein Neustart der Domänencontroller notwendig.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

DCTcpipPort (REG_DWORD)

Value data: 49256 (decimal)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters

TCP/IP Port (REG_DWORD)

Value data: 49257 (decimal)

Siehe:

https://learn.microsoft.com/en-us/troubleshoot/windows-server/active-directory/config-firewall-for-ad-domains-and-trusts

https://learn.microsoft.com/en-us/troubleshoot/windows-server/active-directory/restrict-ad-rpc-traffic-to-specific-port

Nachfolgend wird davon ausgegangen, dass BMD Web bereits vollständig eingerichtet und funktionstüchtig ist.

Siehe:

BMD Web: Einrichten der Anwendungen

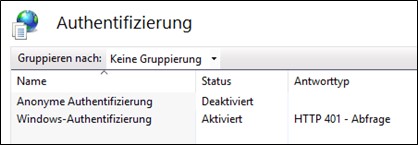

Nun muss die Windows Authentifizierung am IIS installiert werden.

Via PowerShell

| PowerShell |

|---|

| Add-WindowsFeature Web-Windows-Auth |

Via Server-Manager:

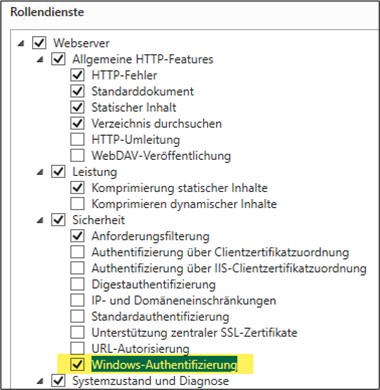

Verwalten – Rollen und Features hinzufügen – Webserver (IIS) – Rollendienste – Sicherheit – Windows-Authentifizierung

Nach Abmeldung aus einer BMD Web Sitzung wird sofort wieder auf die Login-Seite verlinkt, welche durch den Windows-Authentifizierungs-Mechanismus direkt wieder einen Login durchführt.

Lösung

Um diesen Umstand zu umgehen, gibt es in den BMD Web-Einstellungen einen neuen Parameter, in den eine URL für den Logout eingetragen werden kann.

- Internet Explorer + Edge funktionieren nun bereits „out of the Box“.

- Für Firefox muss via about:config nach „network.automatic“ gesucht werden.

Entweder bei „network.automatic-ntlm-auth.trusted-uris“ die entsprechende URL hinzufügen oder den „network.automatic-ntlm-auth.allow-non-fqdn“ auf true und „network.automatic-ntlm-auth.trusted-uris“ leer lassen. - Chrome (und seine Ableger wie Opera & Vivaldi) greifen auf die IE Einstellungen zu.

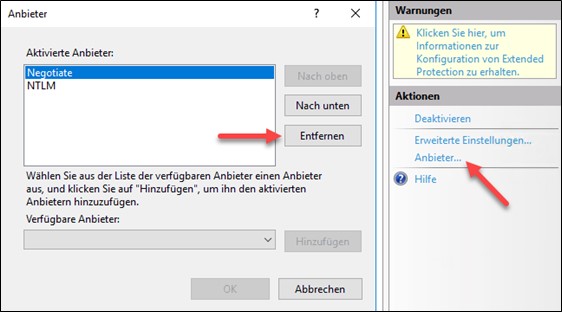

Sollte es dennoch in Chrome nicht funktionieren, kann es sein, dass der „Negotiate“ Anbieter entfernt werden muss.

- Im „private oder incognito Mode“ funktioniert die Windows-Authentifizierung via NTLM/Kerberos standardmäßig nicht.

- Befindet sich der Client, von dem aus die Website gestartet wird, nicht in der Domäne, erscheint ein Abfragefenster von Benutzer + Kennwort. Nach entsprechender Eingabe der Domänencredentials erhält man aber erfolgreich Zugang.

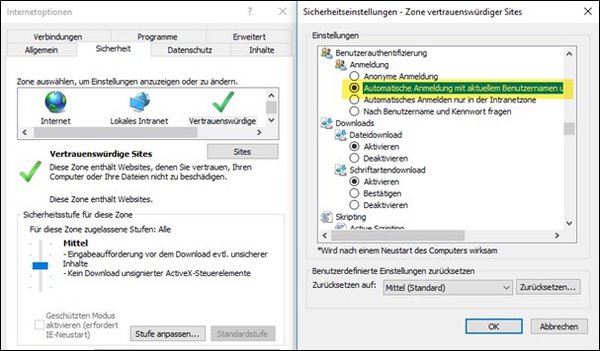

Wird die URL zu BMD Web vom System nicht korrekt zugeordnet, sind folgende Einstellungen zu prüfen:

- Die URL zu BMD Web muss im Internet Explorer zu den „Vertrauenswürdigen Sites“ hinzugefügt sein.

- Die Einstellung bezüglich Benutzerauthentifizierung auf „Automatische Anmeldung mit aktuellem Benutzernamen und Kennwort“ ist vorzunehmen.